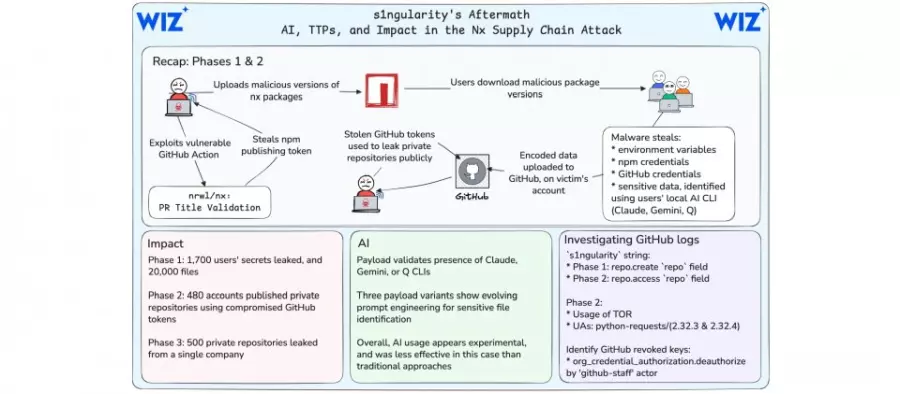

安全公司Wiz发现Nx供应链攻击影响持续扩大,研究团队指出,攻击者除了在初期窃取环境变量与凭证外,还进一步滥用外流的GitHub权限,将至少6,700个原本属于私有的存储库遭公开,涉及至少480个账号,其中三分之二为组织。这些动作让事件从单纯的恶意组件传播,演变为更大规模的数据外流。

事件起点是8月26日,攻击者滥用GitHub Actions取得Nx组件的NPM发布权限,发布恶意版本。安装后的程序会收集环境变量与凭证,再通过受害者本机的GitHub CLI创建名称带有s1ngularity-repository文本的公开存储库,以存放外流数据。

在第一阶段,至少1,700名用户的机密资讯被公开,总数超过2,000组可验证凭证与2万多个文件,到8月28日清晨(UTC),还是有约9成外流的GitHub权限仍然有效,虽然GitHub之后展开大规模撤销,最终仅有约5%仍能使用,但这段时间已让攻击者有机会访问并利用数据。Wiz在9月3日发布的分析指出,当时第一阶段外流的NPM权限超过40%仍有效,接近100组。

第二阶段中,攻击者利用已窃取的GitHub凭证,将私有存储库大量公开。这些被公开的存储库以s1ngularity-repository-#5letters#为命名规则,有组织单次被公开的数量超过700个。虽然GitHub已经移除这些存储库,但机密数据可能已被外部下载与复制。第三阶段则发生在8月31日,两个遭入侵的账号将单一组织的500多个存储库公开上传,并加上S1ngularity描述与_bak后缀。

值得注意的是,恶意程序也侦测了本机是否安装Claude、Gemini与Amazon Q等人工智能CLI,并以不同提示词尝试创建敏感文件清单再一并外流。不过实际成效受限于工具安装与凭证配置、模型安全防护,以及执行范围限制等因素,整体成功率不到四分之一。在2万分外流文件中仅看到不到100组有效秘密,主要为人工智能服务与云计算平台密钥。该结果显示人工智能虽被纳入攻击链,但目前外流资讯的效果有限且不稳定。

研究人员指出,这起事件的特点在于攻击者能将单一设置疏漏逐步放大,最终造成广泛的供应链影响。企业与开发团队应立即检查GitHub Audit Logs,特别是repo.create与repo.access事件中是否含有s1ngularity字符串,以及是否有短时间内大量Clone的异常行为。当Audit Logs中出现actor_id为github-staff的org_credential_authorization.deauthorize事件,代表GitHub已针对账号进行大规模撤销。

同时,研究人员也建议开发者全面轮换受影响的GitHub与NPM凭证,检查曾被公开的存储库是否包含敏感数据,并将权限管理与最小权限落实到日常流程。如果开发环境内安装人工智能CLI,也应审查执行权限与限制,避免成为攻击者利用的工具。

晋ICP备17002471号-6

晋ICP备17002471号-6